Forskare har avslöjat ett säkerhetsfel som påverkar tre olika WordPress-plugins och som påverkar mer än 84 000 webbplatser och som kan utnyttjas av en illvillig aktör för att ta kontroll över sårbara webbplatser.

“Det här felet gjorde det möjligt för en angripare att uppdatera godtyckliga webbplatsinställningar på en sårbar webbplats, så länge de kunde lura webbplatsens administratör att vidta en åtgärd, som att klicka på en länk”, säger WordPress-säkerhetsföretaget Wordfence i ett uttalande. släpptes förra veckan.

Spåras som CVE-2022-0215, CSRF-felet (cross-site request forgery) har betyget 8,8 på CVSS-skalan och påverkar tre plugins som underhålls av Xootix –

Förfalskning av förfrågningar mellan webbplatser, även känd som en ettklicksattack eller sessionsattack, inträffar när en autentiserad slutanvändare luras av en angripare att skicka en specialgjord webbförfrågan. “Om offret är ett administrativt konto kan CSRF äventyra hela webbapplikationen”, noterar OWASP i sin dokumentation.

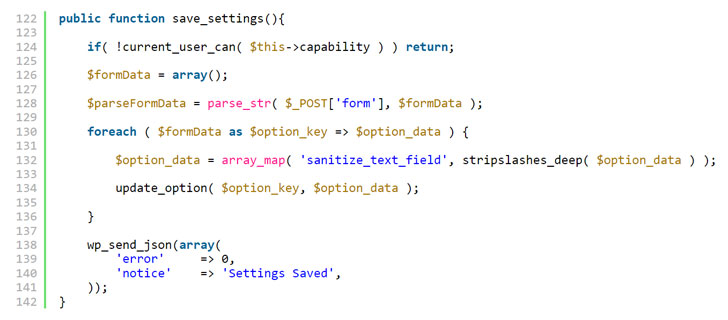

Specifikt härrör sårbarheten från bristande validering vid bearbetning av AJAX-förfrågningar, vilket gör att en angripare kan uppdatera en webbplatss “users_can_register”-alternativ till sant och ställa in inställningen “default_role” (dvs. standardrollen för användare som registrerar sig på bloggen) till administratören, vilket ger full kontroll.

Inloggning/Signup Popup är installerad på mer än 20 000 sajter, medan Side Cart Woocommerce och Waitlist Woocommerce har installerats på mer än 4 000 respektive 60 000 sajter.

Efter det ansvariga avslöjandet av Wordfence-forskare i november 2021 har problemet åtgärdats i inloggnings-/registreringspopup-version 2.3, Side Cart Woocommerce version 2.1 och Waitlist Woocommerce version 2.5.2.

Upptäckten kommer en dryg månad efter att angripare utnyttjat svagheter i fyra Epsilon Framework-plugin-program och 15 teman för att attackera 1,6 miljoner WordPress-webbplatser som en del av en storskalig attackkampanj med ursprung från 16 000 adresser.

“Även om denna sårbarhet för förfalskning av förfrågningar mellan webbplatser (CSRF) är mindre sannolikt att utnyttjas på grund av att den kräver interaktion från administratören, kan den ha en betydande inverkan på en framgångsrikt utnyttjad webbplats och fungerar som sådan som en otroligt viktig påminnelse för att vara medveten när du klickar på länkar eller bilagor och för att se till att du regelbundet håller dina plugins och teman uppdaterade”, säger Chloe Chamberland från Wordfence.