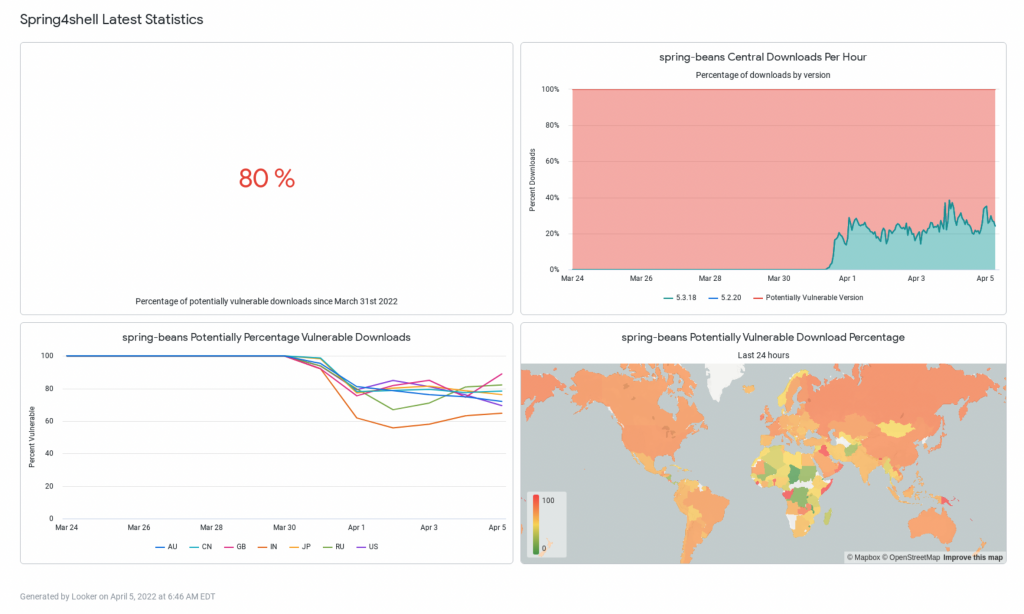

Data från Sonatype tyder på att 80 procent av de veckovisa Spring framework-nedladdningarna fortfarande är exploateringsbara versioner.

Spring är ett mycket populärt ramverk – ofta rankat bland de tre mest använda Java-ramverken. Det var därför Java-utvecklargemenskapen skakades när en sårbarhet vid namn Spring4Shell (CVE-2022-22965) läcktes av en säkerhetsforskare inför en officiell CVE-publikation.

Spring4Shell tillåter oautentiserad fjärrkörning av kod. Den här veckan lade den amerikanska regeringens Cybersecurity & Infrastructure Security Agency (CISA) Spring4Shell till sin lista över kända exploaterade sårbarheter.

Patchade versioner av Spring är nu tillgängliga men en majoritet av utvecklarna laddar fortfarande ner sårbara iterationer. Spring-framework v5.2.20 och nyare påverkas inte av Spring4Shell.

Sonatype har skapat en live-instrumentpanel för att hålla reda på nedladdningar av sårbara Spring-komponenter:

Forskarna är splittrade om den potentiella svårighetsgraden av Spring4Shell.

Även om Spring4Shell är jämförbart med Log4Shell när det gäller populariteten för sårbara komponenter, tros Spring4Shell inte vara lika kritiskt på grund av att det kräver specialiserade förhållanden och en attackvektor som är lätt att replikera har ännu inte observerats. Det kan dock ändras och det är bättre att vara försiktig.

Det bästa tillvägagångssättet är att se till att du inte använder några sårbara Spring4Shell-komponenter i dina Java-projekt.

Relaterad: Google vill öka regeringssamarbetet för att säkra öppen källkod

Vill du lära dig mer om cybersäkerhet från branschledare? Kolla in Cyber Security & Cloud Expo. Nästa evenemang i serien kommer att hållas i Santa Clara 11-12 maj 2022, Amsterdam 20-21 september 2022 och London 1-2 december 2022.

Utforska andra kommande företagsteknologievenemang och webbseminarier som drivs av TechForge här.